Cybersicherheit: jederzeit gut vorbereitet

Bei Maschinen und Geräten, die Bestandteil des Internets der Dinge sind, ist die Cybersicherheit eine gemeinsame Verantwortung des Elektronik- und Softwarelieferanten, des Maschinen- bzw. Gerätebauers und des Endanwenders.

In den letzten Jahren ist das Bewusstsein für die Cybersicherheit gestiegen, so David Jander, Hard- und Software-Designer bei Protonic in Zwaag. Immer mehr Maschinen und Geräte werden vernetzt. Sobald sie aber mit der Cloud kommunizieren können, vor allem wenn dies 24/7 der Fall ist, besteht die Gefahr eines Hackerangriffs. Da Protonic für viele Kunden die komplette Softwareentwicklung übernimmt, ist das Unternehmen auch für die Cybersicherheit verantwortlich. In erster Linie softwaremäßig durch Verschlüsselung der Datenströme zwischen Maschinensteuerung, IdD-Gerät und Cloud. Das reicht aber nicht immer aus, denn ein Hacker kann einen Man-in-the-middle-Angriff durchführen, bei dem er sich als Empfänger der Kommunikation tarnt und so die übermittelten Daten abfangen kann. „Zum Schutz vor dieser Art von Angriffen werden SSL-Zertifikate (Secure Sockets Layer, Red.) benötigt. Davon machen wir natürlich Gebrauch.“

Außerdem besteht die Gefahr, dass sich Angreifer physischen Zugang verschaffen. „Dann lässt sich ein Hackerangriff kaum mehr vermeiden“, berichtet Jander. Es gibt allerdings eine Technik, die dafür sorgt, dass der Hacker die von ihm modifizierte Software nicht starten kann. „Und zwar ‚Verified Boot‘, eine Technik, die ausschließlich die Ausführung kryptographisch unterzeichneter Software (signiert vom rechtmäßigen Benutzer oder Lieferanten, Red.) zulässt. Wenn also ein Hacker beispielsweise ein Software-Update abfängt und modifiziert, wird dieses Update nicht ausgeführt.“ Das ist umso wichtiger, als diese Updates gerade dazu dienen, Fehler zu beseitigen und vor neuen Bedrohungen zu schützen. „Eine fehlerfreie Programmierung existiert nämlich nicht.“

Die Durchführung regelmäßiger Updates kann eine Herausforderung sein, wie Jander aus Erfahrung weiß. „Es ist logisch, dass sich die Maschinenhersteller manchmal fragen, warum sie etwas updaten sollten, was problemlos funktioniert.“ Was die Arbeit außerdem komplex macht, ist, dass Protonic in der Regel keinen direkten Kontakt mit den Endanwendern hat. „Wir müssen uns überlegen, auf welche Weise sie unsere Steuerungselektronik verwenden und in welchen Szenarien die Sicherheit in Gefahr kommen kann. Aber wir wissen nicht, mit welchen Problemen sie in der Praxis konfrontiert werden. Indem wir unseren Kunden gegenüber hier proaktiv reagieren, versuchen wir, uns ein gutes Bild davon zu verschaffen.“

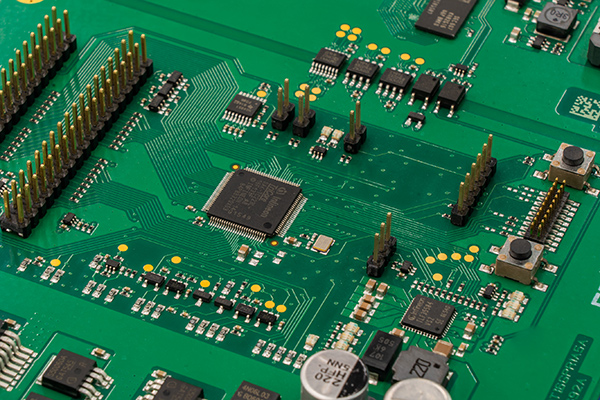

Wenn strengere Sicherheitsvorkehrungen notwendig sind, kann Protonic auch Hardwarelösungen einsetzen. Dazu wird jede Maschine mit einem individuellen, praktisch nicht kopierbaren physischen Schlüssel versehen, der nur von gesicherter Software gelesen werden kann. Mithilfe solcher Schlüssel lässt sich das System zusätzlich sichern, wodurch es auch schwieriger wird, durch einen Hackerangriff auf ein einzelnes Gerät auch gleich die Kontrolle über alle Geräte derselben Art zu erlangen. Noch weiter geht die Sicherung mittels Speicherchip, der aus seinen eigenen individuellen Eigenschaften einen einzigartigen Schlüssel generiert, der wie eine Art Fingerabdruck fungiert und auch als PUF (Physical Unclonable Function) bekannt ist. „Hierfür haben wir noch keine Kunden“, berichtet Jander. „Schon aber für den physischen Schlüssel. Denn manche unserer Kunden machen sich vor allem Sorgen über eventuelle Hackerangriffe ihrer eigenen Kunden, der Endanwender. Ihre Maschinen oder Geräte können beispielsweise zusätzliche Funktionalitäten bieten, die gegen Bezahlung in der Software aktiviert werden können. Wenn der Kunde diese Software hacken kann, bekommt er diese Zusatzfunktionen kostenlos.“ Die Cybersicherheit bleibt also ein faszinierendes Thema. „Zum Glück haben wir noch keine großen Sicherheitsvorfälle bei Kunden oder einen DDoS-Angriff über unsere Geräte erlebt. Wir müssen aber immer gut vorbereitet sein.“